Préparer, anticiper bien gérer une crise informatique

Préparer, anticiper bien gérer une crise informatique est plus qu’une nécessité pour toute entreprise indépendamment de sa taille ou de son secteur d’activité. Du fait de l’avancée technologique, les sources et les modes d’attaque en matière d’informatique sont de plus en plus nombreuses. Par conséquent, l’entreprise doit s’organiser pour faire face à une éventuelle attaque cyber.

Les enjeux d’une crise informatique ne sont pas seulement économiques et matériels. En effet, une incapacité à gérer une cyberattaque pourrait nuire à la réputation de l’entreprise. Par contre, la réactivité, l’envoi d’alerte claire et précise et la rapidité de reprise permettrait de gagner en crédibilité auprès des collaborateurs et des clients. La mise en place d’un système de gestion de crise apparaît alors comme une évidence pour toute entreprise.

Sommaire

L’anticipation et la préparation pour gérer une crise informatique

Pour se préparer à une crise informatique, la première étape consiste à effectuer une analyse des risques informatiques. Le service informatique ou le département IT doit étudier les menaces qui peuvent interrompre la continuité de l’activité de l’entreprise.

L’analyse commence par un inventaire des patrimoines et actifs numériques à protéger. Les actifs comprennent:

- Les ressources intangibles : les bases de données, les fichiers, les informations confidentielles…

- Les ressources matérielles: les locaux, les machines, les serveurs, la téléphonie, les hubs, les onduleurs, les switch, le réseau…

- Les ressources humaines: le personnel informatique, les personnes aux compétences particulières, les détenteurs de droits d’accès spéciaux…

Par ailleurs, une importance particulière doit être apportée aux données qui constituent les cibles principales des cybercriminels. Ainsi, une cartographie détaillée des données doit être élaborée afin de définir un mécanisme de protection.

Ensuite, les menaces informatiques sont identifiées compte tenu des patrimoines informatiques de l’entreprise et de la sensibilité des données. Pour les risques pris en compte, ces trois caractéristiques doivent être étudiées:

- Conséquences négatives sur les activités de l’entreprise

- Probabilité d’occurrence

- Origine (humaine, technique ou naturelle)

Gérer un crise avec Le Plan de continuité d’activité (PCA)

Le PCA est vital dans la sécurité du système informatique. Ce document est particulièrement indispensable dans le secteur de l’aviation et le secteur financier. Il s’avère aussi nécessaire dans toute entreprise où le risque d’interruption d’activités critiques pourrait entraîner des conséquences graves sur l’économie et l’image. Il présente les mesures permettant d’assurer le maintien des services essentiels à l’entreprise face à différents scénarios de crise informatique. En d’autres termes, le PCA garantit la disponibilité du minimum d’infrastructure informatique en cas de crise.

Appelé aussi Plan de Continuité des Affaires, le PCA est élaboré à partir de l’analyse des risques. Il contient également les temps d’immobilisation maximums acceptables et les délais de reprise relatifs à ces risques.

Pour chaque risque détecté, quatre options se présentent à l’entreprise:

- Éviter le risque: Des changements sont effectués afin de supprimer le risque.

- Réduire le risque: Des actions sont menées pour diminuer sa probabilité d’occurrence et/ou prévoir la réduction de son impact lors de sa survenance.

- Transférer le risque: L’entreprise délègue la gestion du risque à une autre entité par le biais de la sous-traitance ou de l’assurance.

- Accepter le risque: L’entreprise ne fait aucune action.

Les moyens de détection et de réponse à une attaque informatique

L’organisation d’un “Security Operations Center” (SOC) ou Centre opérationnel de sécurité est la base de la prévention et de la protection contre une crise informatique. Le SOC intervient également dans la mise en place des moyens de détection d’une crise informatique. La détection peut être effectuée à l’aide de sondes techniques et humaines.

Il existe deux façons de détecter une intrusion informatique:

- Par des outils “host-based” analysant les évènements sur les équipements informatiques

- Par des outils “network-based” surveillant les réseaux

Le développement d’un processus de réponse à une attaque informatique incombe également au SOC. Celui-ci peut apporter des solutions à son niveau face à certains incidents de sécurité. Pour des attaques cyber plus grave, il a la responsabilité d’alerter la hiérarchie supérieure ou encore faire appel à des services extérieurs.

Le Plan de Reprise d’Activité (PRA)

Une interruption d’activité provoquée par une panne généralisée du système informatique se traduit par une perte de chiffres d’affaires pour l’entreprise. A cela s’ajoute les dommages causés par une éventuelle fuite de données sensibles suite à une tentative d’intrusion. Le Plan de Reprise d’Activité, (Disaster Recovery Plan en anglais) est le document de base qui permet la reconstruction et la remise en route d’un centre informatique touché par un incident majeur. Ce composant du PCA a pour mission d’assurer la reprise d’activité de l’entreprise dans les plus brefs délais (quelques minutes ou quelques heures) après une interruption partielle ou totale.

Le PRA décrit en détails le processus et les actions mis en œuvre pour chaque cas de survenance de risque.

Un système d’alerte pour accompagner le PCA

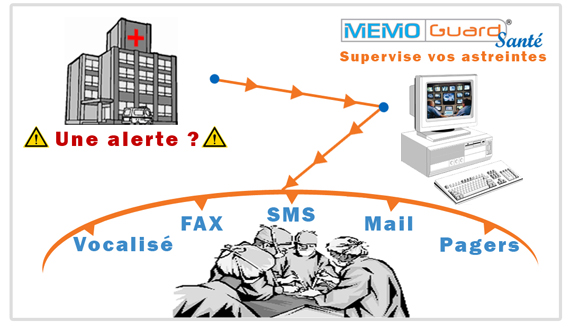

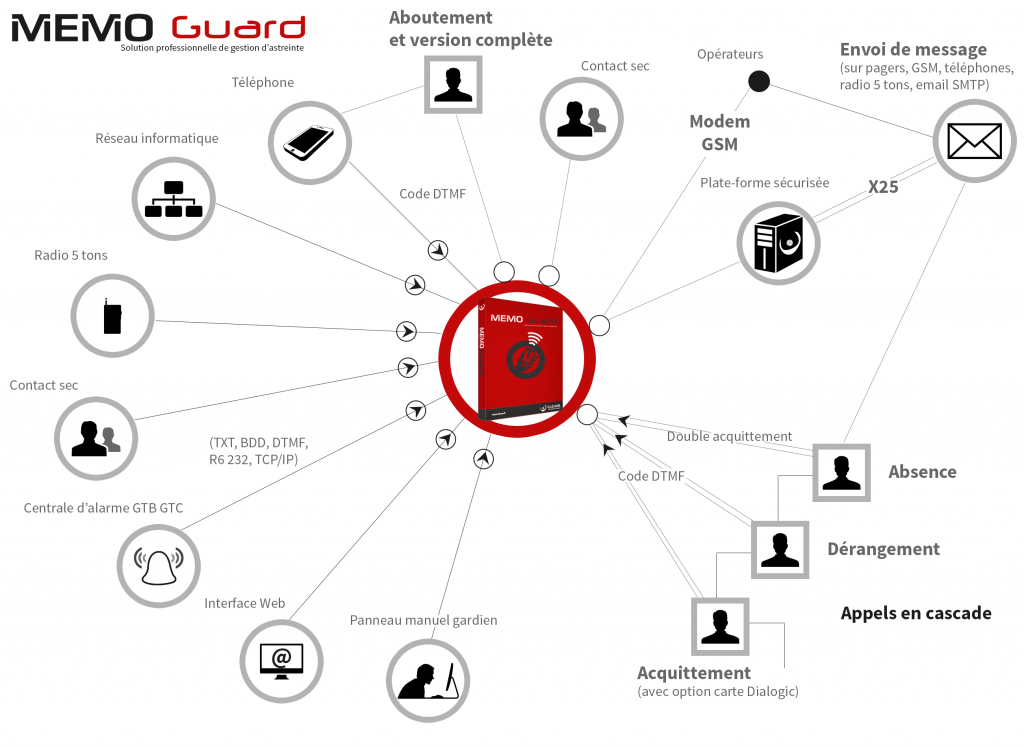

Pour assurer la réactivité de votre entreprise quant à l’application du PCA, vous devez avoir un système de gestion d’alerte automatisé. Nous proposons exactement une application de supervision d’alerte qui possède des fonctionnalités de planification d’alerte, d’alarme ainsi que de gestion d’astreinte et de personnel de garde. Nos solutions automatisées de gestion de crise offrent la possibilité de programmer dans les détails l’envoi d’alerte et la décision de déclenchement.

Ainsi, lors d’une attaque cyber, vous n’avez qu’à cliquer sur un seul bouton pour déclencher l’alerte sur le logiciel ou la plateforme web. Les messages sont automatiquement envoyés vers les destinataires préalablement définis. Autrement dit, vous aurez la solution sous contrôle rapidement puisque vous pouvez mettre en place en quelques minutes une cellule de crise.

Par ailleurs, même si les moyens de communication de votre entreprise sont atteints d’un blocage généralisé, votre outil d’alerte fonctionne toujours. En effet, les données de sont hébergées en dehors de votre entreprise et totalement indépendantes.