Gestion de crise informatique – Comprendre les types de cyberattaque

La gestion de risque informatique est devenue une démarche indispensable pour assurer la sécurité de l’entreprise. De nos jours, les cas de piratage et d’attaque numérique alimentent nos actualités au quotidien. Un risque informatique peut survenir sous forme d’un simple incident informatique et avoir des conséquences négligeables.

Cependant, nombreux cas ont montré qu’il peut également entraîner une crise informatique paralysant toute l’entreprise. La mise en place d’un plan de gestion de crise est alors indispensable pour assurer la continuité et la reprise de l’activité de l’entreprise. L’efficacité du processus repose sur deux piliers : un pertinent inventaire des risques informatiques possibles et un système d’alerte infaillible.

Sommaire

Gestion de crise informatique à partir des attaques ci dessous.

Les programmes malveillants

Les logiciels malveillants sont les premières sources de crise informatique. Il existe 11 principaux types de malwares selon la manière dont ils peuvent infecter les ordinateurs ou d’autres appareils informatiques.

- Le virus : c’est un programme capable de se dupliquer sur d’autres ordinateurs ;

- Le ver (worm) : ce logiciel exploite les ressources d’un ordinateur pour se cloner et se propage par les réseaux;

- Le wabbit : c’est un programme qui s’autoréplique mais qui n’est ni un virus, ni un ver;

- Le cheval de Troie (trojan) : C’est un logiciel d’apparence légitime mais qui endommage l’ordinateur silencieusement ;

- La porte dérobée, trappe (backdoor) : C’est un cheval de Troie avec accès à distance;

- Le logiciel espion (spyware) : Ce programme collecte les informations personnelles d’un utilisateur à son insu, et les envoie à un organisme tiers ;

- L’enregistreur de frappe (keylogger) : Ce logiciel indétectable est chargé d’enregistrer les frappes clavier d’un appareil sans l’autorisation de l’utilisateur;

- L’exploit : c’est un programme qui permet d’exploiter une vulnérabilité au niveau d’un appareil ou d’un logiciel;

- Le rootkit : Cet ensemble de logiciels se dissimulent dans l’ordinateur et vole les droits d’administrateur pour permettre à un tiers de le contrôler à distance;

- Le facticiel (scareware): C’est un logiciel de sécurité factice disposant de fonctions cachées ;

- Le piégeage de logiciel : Des fonctions cachées (virus, cheval de troie, porte dérobée…) sont installées sur le logiciel lors la conception, fabrication, transport ou maintenance informatique;

- La bombe : C’est un programme dormant qui se déclenche lors de l’occurrence d’un événement ou d’une date prédéterminés

- Le publiciel (adware): Appelé aussi logiciel publicitaire, il télécharge ou affiche de la publicité sans l’autorisation de l’utilisateur.

Les attaques numériques par messagerie

Les programmes malveillants peuvent se transmettre par email. Par contre, il existe aussi des attaques spécifiques relatives aux messageries électroniques.

- Le pourriel (spam) : C’est un courrier électronique indésirable issu d’un envoi massif automatisé. Par leur quantité, les spams polluent et encombrent les réseaux. Le pourriel n’est pas dangereux en soi. Cependant, il faudrait souligner que le spammeur a obtenu les adresses emails illégalement par l’intermédiaire de virus ou en les soutirant des sites web et forums peu sécurisés.

- L’hameçonnage (phishing) : C’est une technique frauduleuse qui consiste à tromper les gens par des faux emails venant d’organismes financiers, d’entreprises ou d’administrations publiques. L’objectif est de collecter des informations confidentielles des victimes allant des mots de passe aux numéros de cartes bancaires.

- Le canular informatique: (hoax): Il s’agit d’un courrier électronique contenant une information erronée incitant l’utilisateur à agir et à partager le message. Le hoax profite de la puissance d’internet pour se propager rapidement et à grande échelle pour créer des sentiments généralisés. Au-delà des rumeurs sans intérêts, un canular informatique peut être dangereux lorsqu’il incite à effectuer des manipulations liées à l’ordinateur ou aux comptes de la victime.

Les attaques sur les réseaux

- Les hackers peuvent aussi exploiter les réseaux informatiques pour porter atteinte à une entreprise, une association, un organisme ou un État. Voici les cyberattaques via réseaux les plus courants:

- Le sniffing: Cette technique consiste généralement à falsifier un réseau Wi Fi afin de récupérer toutes les informations qui y transitent. L’attaque par reniflage réseau exploite surtout les applications qui ne cryptent pas leurs communications afin de collecter les mots de passe des utilisateurs.

- La mystification (spoofing): il s’agit d’une usurpation d’adresse IP effectuée par un pirate afin de récupérer des informations sensibles. Le hacker utilise délibérément l’adresse d’un autre système afin d’envoyer et de recevoir des paquets qu’il n’aurait pas pu faire autrement.

- Le brouillage (obfuscation): Cette technique consiste à transformer le code source d’un programme afin de le rendre incompréhensible. Ce type d’attaque rend le système informatique inopérant.

- Le déni de service (Denial of Service – DoS): C’est une attaque qui provoque l’arrêt des services d’une application informatique. Autrement dit, le système ne répond plus aux requêtes des utilisateurs. Lorsque l’attaque est émis depuis plusieurs origines distinctes, on parle de déni de service distribué (Distributed DoS – DDoS). Celle-ci est extrêmement complexe à bloquer car elle utilise plusieurs ordinateurs zombies infectés par des backdoors.

Les attaques sur les mots de passe

Les pirates procèdent à un craquage de mots de passe (password guessing) afin d’accéder à un ordinateur, à un fichier, à un répertoire, à un programme, à un site, à une fonction ou encore d’autres.

En effet, les contenus confidentiels et sensibles sont toujours sécurisés par une authentification par mots de passe. Les hackers utilisent alors des techniques avancées ou non pour deviner les mots de passe. Voici deux attaques les plus connues

- L’attaque par dictionnaire: Le contenu de la liste des mots de passe les plus courants est testé un par un;

- L’attaque par force brute: Un individu ou un programme teste une série d’identifiants et de mots de passe pour s’introduire sur le compte de l’utilisateur. Des dizaines de millions par jour de ce type d’attaque sont détecté dans le monde sur des emails, des modules de gestion de blog, etc)

Optimiser la diffusion d’alerte en cas de cyberattaque

La cybersécurité est devenue un élément sensible pour l’entreprise. Même si le département de sécurité informatique déploie tous les efforts pour la protection, les pirates arrivent toujours à trouver une faille dans le système de sécurité.

Autrement dit, nul n’est vraiment à l’abri d’une crise numérique. Pour ne pas être pris au dépourvu face à un piratage de grande ampleur, toute entité doit s’équiper de meilleurs outils de gestion de risque. Le système de communication de crise est généralement prévu dans le Plan de Continuité d’Activité (PCA) ou Plan de Reprise d’Activité (PRA).

Solution de gestion de crise informatique

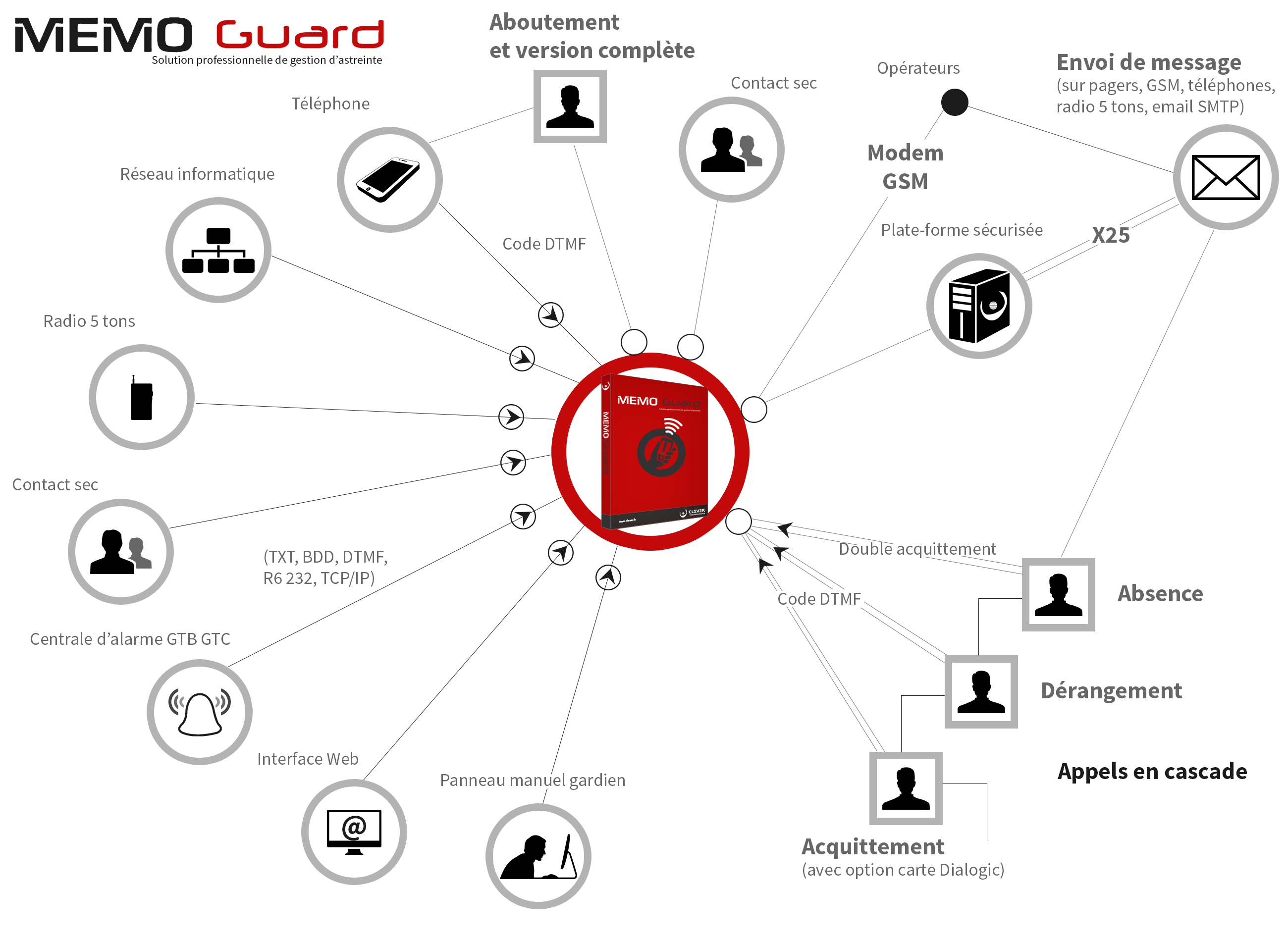

Notre application de gestion d’ alerte vous permet d’informer vos collaborateurs et vos clients à temps en cas d’incident. A partir d’un logiciel ou sur une plateforme web, vous pouvez programmer le déclenchement de l’alerte, le message à diffuser et les destinataires. Nous proposons également des solutions de gestion de crise informatique afin de planifier les astreintes et le personnel de garde. Lors de la survenance de l’attaque cyber, l’alarme, l’alerte et l’organisation du personnel sont lancés automatiquement.